Phát hiện lỗ hổng zero-day trong máy chủ Apache cho phép hacker thực thi lệnh từ xa

Lỗ hổng bảo mật này của Apache đã có demo khai thác (Proof-of-Concept - PoC) công khai trên mạng internet. Cho thấy mức độ rất nghiêm trọng.

Phát hiện còn cho thấy lỗ hổng được khai thác bằng hình thức "path traversal", và cho phép các hacker thực thi lệnh từ xa (RCE).

Apache vẫn là một trong những máy chủ web phổ biến nhất được lựa chọn với hơn 25% thị phần.

Khai thác lỗ hổng bằng kỹ thuật Path Traversal

Lỗ hổng zero-day này được gán mã định danh CVE-2021-41773, được khai thác bằng kỹ thuật path traversal trên máy chủ Apache, và đã bị hacker khai thác trước khi lỗ hổng được thông báo vào tháng 9.

Phiên bản Apache bị ảnh hưởng là 2.4.49, không những giúp hacker có thể đọc các file tùy ý trên máy chủ mà còn có thể thực thi lệnh từ xa.

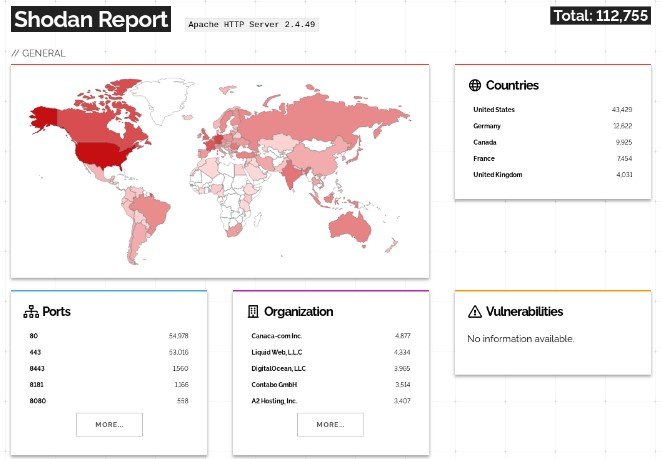

Không phải tất cả máy chủ Apache đều gặp rủi ro

Công cụ Shodan cho thấy hơn 112.000 máy chủ web Apache phiên bản 2.4.49 dễ bị tấn công, nhưng không phải tất cả máy chủ đều gặp rủi ro.

Việc hacker khai thác lỗ hổng này thành công còn phụ thuộc vào nhiều yếu tố bao gồm "mod-cgi" có được bật trên máy chủ hay không, và tùy chọn mặc định "Require all denied" bị thiếu trong cấu hình máy chủ.

Tuy nhiên, nếu các tiêu chí trên được áp dụng, thì lỗ hổng bảo mật này khả dụng và gây mức độ nguy hiểm cao.

Nếu web server của bạn đang sử dụng Apache phiên bản 2.4.49, bạn cần nâng cấp lên phiên bản cao hơn để tránh gặp rủi ro bảo mật.