Biến thể botnet PurpleFox mới sử dụng WebSockets cho giao tiếp C2

Mạng botnet PurpleFox đã được làm mới mình và trở nên hoàn thiện hơn, giờ đây nó có thể tận dụng WebSockets cho giao tiếp C2.

Hiện tại, mạng botnet PurpleFox đã có mặt trên hàng trăm máy chủ trên toàn thế giới. Botnet này nhắm mục tiêu đến các hệ thống windows 64 bit từ Windows 7 đến Windows 10.

Sau đây là danh sách các lỗ hổng mới nhất được khai thác bởi biến thể PurpleFox như sau:

- Windows 7 / Windows Server 2008 - CVE-2020-1054, CVE-2019-0808

- Windows 8 / Windows Server 2012 - CVE-2019-1458

- Windows 10 / Windows Server 2019 - CVE-2021-1732

Botnet PurpleFox có khả năng tự ẩn mình

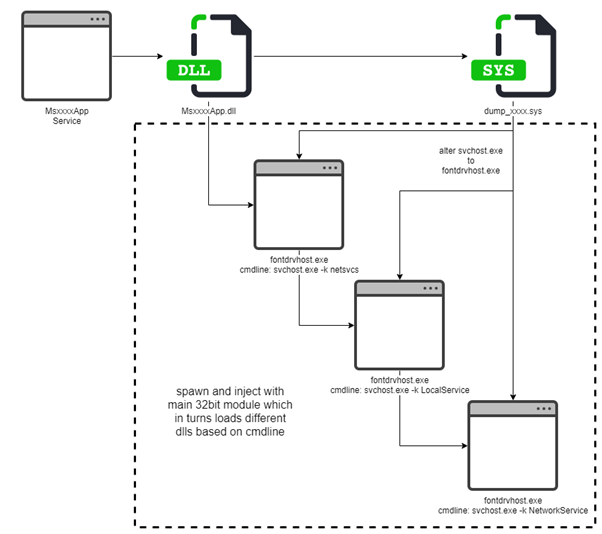

Sau khi botnet PurpleFox nhận diện được hệ thống máy chủ, nó sẽ chọn cách khai thác thích hợp và sử dụng module PowerSploit để tải nó lên hệ thống.

Ngoài ra, các backdoor - cửa hậu sẽ được cài đặt trên hệ thống máy chủ dưới dạng file DLL với tiện ích nén file VMProtect.

Botnet PurpleFox này cũng có thể sử dụng rootkit để ẩn các file độc hại, các khóa đăng ký và quy trình của nó. Điều này khiến hệ thống máy chủ không thể phát hiện bản thân đã bị xâm phạm.

PurpleFox tự tạo một kênh WebSocket để giao tiếp

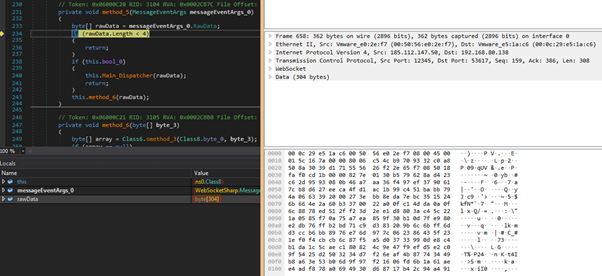

Botnet PurpleFox có khả năng tự tạo một kênh WebSocket cho giao tiếp C2 thông qua một backdoor .NET. Backdoor .NET chịu trách nhiệm chính thiết lập cấu hình giao tiếp và khởi tạo các chức năng mật mã.

Các tin nhắn được trao đổi thông qua WebSocket giữa máy tính bị nhiễm và máy chủ C2 bắt đầu bằng một phiên khóa mã hóa RSA. Hơn thế nữa, các tin nhắn còn có thể trao đổi thông qua một mã hóa AES mặc định.

Bằng cách gửi tin nhắn "keepalive", kết nối TCP được duy trì trong thời gian cần thiết.

Hiện tại, Botnet PurpleFox vẫn đang hoạt động và có một số máy chủ C&C vẫn đang kiểm soát các ứng dụng khách WebSocket.